Ñemboja digital Módulo 4 - Semana 14

| Sitio: | Campus Virtual |

| Curso: | Secundaria a Distancia - Aula 7 |

| Libro: | Ñemboja digital Módulo 4 - Semana 14 |

| Imprimido por: | Invitado |

| Día: | sábado, 7 de febrero de 2026, 02:18 |

Tabla de contenidos

- 1. INTRODUCCIÓN

- 2. NUEVAS FORMAS DE DELITOS INFORMÁTICOS

- 3. ¿Qué es un delito informático?

- 4. Fraudes y estafas en línea a usuarios particulares.

- 5. Regulación por países en el mundo

- 6. Hackers, crackers y nuevos perfiles de delincuentes asociados a las nuevas tecnologías.

- 7. ¿Qué es el Stop Motion?

- 8. ¿Cómo hacer un stop motions?

- 9. En qué consiste la técnica:

- 10. Bibliografía

- 11. Video de clase

- 12. Actividades

1. INTRODUCCIÓN

Semana 14

¡Bienvenidos a una nueva semana!

En esta semana abordaremos dos temas actuales que resaltan tanto los desafíos como las posibilidades que la tecnología trae consigo: las nuevas formas de delitos informáticos 👉

👈 y el arte del stop motion.

En nuestra era digital, la tecnología ha revolucionado la forma en que vivimos, trabajamos y nos comunicamos. Sin embargo, también ha abierto puertas a nuevas formas de criminalidad.

Los delitos informáticos, o cibercrímenes, son aquellos que se realizan a través de internet y otros sistemas digitales. Estos delitos incluyen el robo de identidad, fraudes, hacking y la distribución de software malicioso (malware). Esta semana, profundizaremos en:

2. NUEVAS FORMAS DE DELITOS INFORMÁTICOS

NUEVAS FORMAS DE DELITOS INFORMÁTICOS

Desde hace unos años se viene observando un fuerte aumento en el uso de las tecnologías de la información y comunicación (TICs) en el mundo y, particularmente en la República Argentina, lo cual tiene como característica principal la afectación en todos los ámbitos de la actuación de los seres humanos y de las infraestructuras críticas (Estado, salud, comunicaciones, transporte, etc.).

En este crecimiento, se suma la fácil accesibilidad en el alcance de la tecnología, y por consiguiente ante la necesidad de que las personas se comuniquen, aumenta la tendencia al uso de herramientas tecnológicas, como correos electrónicos, redes sociales, etc., lo que a su vez refleja un mayor incremento en el manejo de internet en la vida cotidiana.

La utilización de internet, presenta entre otras características, la de ofrecer a una indeterminada cantidad de personas el anonimato para realizar infinidad de tareas.

Es así, que la “gran red de comunicación interconectada”, pone al alcance de los usuarios innumerables instrumentos; sólo que algunas personas los utilizan en forma indebida, fraudulenta o con fines no convencionales que perturban la paz social, es decir, en contra del buen uso del resto de los usuarios.

Con el desembarco de la informática en la vida de las personas, el derecho tuvo que evolucionar para regular y proteger la información y los dispositivos.

En cuanto a la informática como objeto de estudio, es a través del derecho informático, donde se aplican las reglas jurídicas con los problemas vinculados con la tecnología o la informática.

Hoy existe un área relacionada con el derecho penal, que consiste en el estudio de aquellas conductas donde la informática y la tecnología de la información, desempeñan un papel fundamental como medio para la comisión de un ilícito.

En la actualidad, el espectro de las acciones ilícitas se va acrecentando, poniéndose de manifiesto en la comisión de diferentes delitos que son cometidos por medios informáticos: ej. fraudes, obtención no autorizada de datos, pornografía infantil con la producción y su distribución, grooming, etc.

Estos tipos de ilícitos son los denominados: delitos informáticos, delitos cibernéticos o cibercrímenes.

3. ¿Qué es un delito informático?

¿Qué es un delito informático?

Los delitos informáticos o ciberdelitos son todas aquellas conductas ilícitas o ilegales que vulneran derechos o libertades de las personas y utilizan un dispositivo informático como medio para la comisión del mismo o como fin.

Un dispositivo informático es toda aquella tecnología que procesa automáticamente datos e información, como por ejemplo, una computadora, un celular inteligente, una tablet, una televisión inteligente, una consola de videojuegos o cualquier dispositivo que tenga conexión a Internet, entre otros.

El dispositivo actúa “como medio” para la comisión de un delito, por ejemplo, cuando una persona amenaza o acosa a otra u otras y lo realiza a través de esta tecnología. Y actúa “como fin” cuando el blanco del delito es la propia tecnología, por ejemplo, cuando un malware o software malicioso, como un virus, afecta y altera el normal funcionamiento del dispositivo o los datos y la información que almacena.

En este sentido, el cibercrimen no representa un tipo de criminalidad específica en tanto que nuclea a un conjunto de delitos que adoptan esta definición por el lugar que ocupa la tecnología, más que por la naturaleza criminal del acto mismo. La definición de delitos informáticos es instrumental.

Durante los dos primeros años de la pandemia del COVID-19, en Argentina, se produjo un incremento de denuncias sobre diferentes modalidades delictivas sucedidas en Internet. El aumento de casos pudo surgir por un mayor uso de las Tecnologías de la Información y las Comunicaciones, de servicios y aplicaciones de Internet, surgidos a partir de la implementación del teletrabajo, la educación a distancia y el pago de servicios, generado por el aumento del comercio electrónico.

Una característica propia de los delitos informáticos cometidos en este contexto excepcional de pandemia es una mayor sofisticación y complejidad en las técnicas de comisión de estos ilícitos, tanto así como la aparición de asociaciones ilícitas y de bandas con cierto grado de organización, que toman al cibercrimen como emprendimiento delictivo.

Las modalidades detectadas más frecuentes pueden agruparse en tres tipos: los fraudes y estafas en línea a nivel de usuarios particulares, los ataques de ransomware a organizaciones y el blanqueo ilícito de capitales por Internet. Esto arroja como resultado la presencia de nuevas modalidades de delitos ya existentes. De estas tres modalidades de fraude, nos interesa profundizar en las primeras.

La Organización de Naciones Unidas reconoce los siguientes tipos de delitos informáticos:

1. Fraudes cometidos mediante manipulación de computadoras; la manipulación de datos de entrada (sustraer datos), manipulación de programas (modificar programas del sistema o insertar nuevos programas o rutinas), manipulación de los datos de salida (fijación de un objeto al funcionamiento de sistemas de información, el caso de los cajeros automáticos) y fraude efectuado por manipulación informática (se sacan pequeñas cantidades de dinero de unas cuentas a otras).

2. Manipulación de datos de entrada; como objetivo cuando se altera directamente los datos de una información computarizada. Como instrumento cuando se usan las computadoras como medio de falsificación de documentos.

3. Daños o modificaciones de programas o datos computarizados; entran tres formas de delitos: sabotaje informático (eliminar o modificar sin autorización funciones o datos de una computadora con el objeto de obstaculizar el funcionamiento) y acceso no autorizado a servicios y sistemas informáticos (ya sea por curiosidad, espionaje o por sabotaje).

La criminalidad informática incluye una amplia variedad de delitos informáticos. El fenómeno se puede analizar en dos grupos:

1. Informática como objeto del delito: esta categoría incluye por ejemplo el sabotaje informático, la piratería informática, el hackeo, el crackeo (cracking es la modificación del software con la intención de eliminar los métodos de protección de los cuales este disponga: protección de copias, versiones de prueba, números de serie, claves de hardware, verificación de fechas, verificación de CD o publicidad) y el DDNS (Denegación de servicio de nombres de dominio).

2. Informática como medio del delito: dentro de este grupo se encuentra la falsificación de documento electrónico, cajeros automáticos y tarjetas de crédito, robo de identidad, phreaking, fraudes electrónicos y pornografía infantil.

4. Fraudes y estafas en línea a usuarios particulares.

Fraudes y estafas en línea a usuarios particulares.

Para la Organización para la Cooperación del Desarrollo Económico (OCDE), “un fraude es la adquisición indebida de bienes ajenos por medio del engaño”. Es una acción que se comete con el objetivo de producir un perjuicio a una persona, organización o al Estado mediante un engaño o trampa en beneficio de quien lo practica. Puede realizarse a través de una ocultación, falsificación o artificio, entre otros.

El fraude económico suele ser entendido como estafa cuando el objetivo del engaño es producir a la víctima un perjuicio de tipo patrimonial –financiero o material– con un fin puramente lucrativo en beneficio del autor.

Para el Departamento de Justicia de los Estados Unidos, el fraude por Internet es “cualquier tipo de esquema de fraude que utiliza uno o más componentes de Internet, como salas de chat, correo electrónico, tableros de mensajes o sitios web, para presentar solicitudes fraudulentas a posibles víctimas, realizar transacciones fraudulentas o transmitir el producto del fraude a instituciones financieras u otras personas relacionadas”.

Los delitos informáticos han aumentado considerablemente el último tiempo siendo, entre ellos se encuentran:

|

● Phishing ● Perfiles falsos de bancos en redes sociales ● Fraude de servicio o aplicación informática “vulnerada” ● Fraude de turno de vacunación ● Fraude de DEBIN ● Estafas piramidales o de esquema Ponzi ● Fraudes de inmunización del Coronavirus ● Fraudes relacionados con programas o beneficios gubernamentales ● Fraudes de compraventa en redes sociales

|

De todas las mencionadas, la modalidad que se volvió más frecuente es la del “Phishing”, que desarrollaremos a continuación.

Phishing

En cuanto a los fraudes y estafas en línea, en Argentina, la mayoría de ellos se produjeron a través de campañas de phishing, término derivado de las palabras en inglés password “harvesting fishing”, que pueden traducirse como “cosecha y pesca de contraseñas”. Se trata de un fraude de ingeniería social aplicado para “pescar” datos personales de una víctima. Es utilizado como una técnica para cometer el robo de identidad, el fraude más común de Internet, entendido como la obtención no autorizada de datos personales para realizar luego una suplantación o usurpación de identidad en un hecho ilícito posterior.

La ingeniería social en informática hace alusión al proceso por el que se intenta obtener información de un usuario mediante métodos y herramientas no técnicas, como por ejemplo, el proceso comunicacional. Es utilizada por los “phishers” para ganarse la confianza de una persona y así obtener los datos de ella, generalmente, para la comisión de una estafa posterior.

En los casos de phishing, el estafador se puede hacer pasar por un empleado de una institución bancaria, un organismo público, una tarjeta de crédito o una ONG, entre otras organizaciones, y envía mensajes fraudulentos a través de mails, mensajes de texto –SMS-, redes sociales, WhastApp, chats y/ o en grupos de discusión o foros de sitios web, entre otros.

Habitualmente, los motivos son un supuesto problema de seguridad, la actualización de datos, aprovechamiento de una oferta o promoción, la caducidad de un servicio o producto o la urgencia por una necesidad de la potencial víctima para obtener datos como nombre y apellido, DNI, número de tarjeta de crédito, credenciales de acceso a servicios y aplicaciones (nombre de usuario y contraseña) o número de cuenta bancaria, entre otros.

Antes de la pandemia, el fraude más común en Argentina era el phishing bancario. Si bien sigue existiendo, “los ganchos” o motivaciones que tratan de explotar los phishers se ampliaron y diversificaron. En el mismo, la víctima recibe un correo electrónico, supuestamente, de una institución bancaria que le solicita -por ser cliente- que valide su usuario y contraseña de acceso a homebanking.

El cuerpo del mensaje contiene un enlace que deriva a un sitio web falso creado por el estafador para que la víctima coloque sus credenciales de acceso a homebanking o banca electrónica. El “phisher” intentará utilizar esos datos para hacer transferencias bancarias a una cuenta determinada.

5. Regulación por países en el mundo

Convenio sobre “Cibercriminalidad”

El Convenio sobre ciberdelincuencia, también conocido como el Convenio de Budapest sobre ciberdelincuencia o simplemente como Convenio Budapest, es el primer tratado internacional que busca hacer frente a los delitos informáticos y los delitos en Internet mediante la armonización de leyes nacionales, la mejora de las técnicas de investigación y el aumento de la cooperación entre las naciones fue elaborado por el Consejo de Europa en Estrasburgo, con la participación activa de los estados observadores de Canadá, Estados Unidos, Japón, Chile, Costa Rica y Filipinas.

El Convenio y su Informe Explicativo fueron aprobados por el Comité de Ministros del Consejo de Europa en su 109ª reunión, y entró en vigor el 1 de julio de 2004.

El 1 de marzo de 2006, el Protocolo Adicional a la Convención sobre el delito cibernético entró en vigor. Los estados que han ratificado el Protocolo Adicional son necesarios para penalizar la difusión de propaganda racista y xenófoba a través de los sistemas informáticos, así como de las amenazas racistas y xenófobas e insultos.

El Convenio es el primer tratado internacional sobre delitos cometidos a través de Internet y otras redes informáticas, que trata en particular de las infracciones de derechos de autor, fraude informático, la pornografía infantil, los delitos de odio y violaciones de seguridad de red. También contiene una serie de competencias y procedimientos, tales como la búsqueda de las redes informáticas y la interceptación legal.

Su principal objetivo, que figura en el preámbulo, es aplicar una política penal común encaminada a la protección de la sociedad contra el cibercrimen, especialmente mediante la adopción de una legislación adecuada y el fomento de la cooperación internacional.

Los principales objetivos de este tratado son los siguientes:

1. La armonización de los elementos nacionales de derecho penal de fondo de infracciones y las disposiciones conectados al área de los delitos informáticos.

2. La prevención de los poderes procesales del derecho penal interno es necesaria para la investigación y el enjuiciamiento de esos delitos, así como otros delitos cometidos por medio de un sistema informático o pruebas en formato electrónico.

3. Establecimiento de un régimen rápido y eficaz de la cooperación internacional.

Los siguientes delitos están definidos por el Convenio en los artículos 1 al 10:5: acceso ilícito, interceptación ilícita, ataque a la integridad de datos, ataques a la integridad del sistema, abuso de los dispositivos, falsificación informática, fraude informático, los delitos relacionados con la pornografía infantil y los delitos relacionados con infracciones de la propiedad intelectual y de los derechos afines.

Asimismo, se exponen cuestiones de derecho procesal como la preservación expeditiva de los datos almacenados, la preservación expeditiva y divulgación parcial de los datos de tráfico, la orden de producción, la búsqueda y la incautación de datos informáticos, la recogida en tiempo real del tráfico de datos y la interceptación de datos de contenido.

Además, el Convenio contiene una disposición sobre un tipo específico de acceso transfronterizo a los datos informáticos almacenados que no requieren asistencia mutua (con consentimiento o disponibles al público) y prevé la creación de una red de 24/7 para garantizar una asistencia rápida entre las Partes Colaboradoras.

El Convenio es el resultado de cuatro años de trabajo de expertos europeos e internacionales. Se complementa con un Protocolo Adicional que realiza cualquier publicación de la propaganda racista y xenófoba a través de redes informáticas como una ofensa criminal. En la actualidad, el terrorismo cibernético también se estudia en el marco del Convenio.

El Convenio fue firmado por Canadá, Japón, Estados Unidos y Sudáfrica, el 23 de noviembre de 2001 (la firma se llevó a cabo en Budapest, Hungría). Se han previsto nuevas adhesiones por parte de otros Estados no europeos tal como México, El Salvador, Argentina, Costa Rica, Uruguay y Chile.

La ley vigente en Argentina

En Argentina sancionó el 4 de junio de 2008 la Ley 26.388 (promulgada de hecho el 24 de junio de 2008) que modifica el Código Penal a fin de incorporar al mismo diversos delitos informáticos, tales como la distribución y tenencia con fines de distribución de pornografía infantil, violación de correo electrónico, acceso ilegítimo a sistemas informáticos, daño informático y distribución de virus, daño informático agravado e interrupción de comunicaciones.

Delitos informáticos propios o impropios

“Delitos informáticos” es una denominación amplia que, al menos, puede diferenciarse entre propios e impropios, donde los primeros son aquellos que se pueden cometer sólo por medio de las TICs, y los segundos, delitos “clásicos” en los que las TICs son sólo un nuevo medio comisivo.

Migliorisi califica los delitos informáticos en dos tipos; los denominados propiamente “in- iformáticos”, que son aquellos que nunca podrían existir sin la informática y/o internet, tales como el hacking, el phishing ,el spamming, los hoax, las infecciones informáticas provocadas mediante virus o troyanos (programas espías) entre otros y los denominados “delitos configurados a través de internet” que son aquellos delitos históricamente tipificados en el Código Penal, pero que a través de la tecnología encuentran una nueva forma de realizarse, como por ejemplo, las diferentes variantes de delitos sexuales: pedofilia, pornografía infantil y corrupción de menores.

6. Hackers, crackers y nuevos perfiles de delincuentes asociados a las nuevas tecnologías.

Hackers, crackers y nuevos perfiles de delincuentes asociados a las nuevas tecnologías.

Podemos clasificarlos en dos tipos, según los objetivos buscados. Por un lado, estarían los hackers, o lo que es lo mismo, aquellos intrusos que acceden a los equipos de otros usuarios con la sola intención de demostrar sus habilidades; generalmente su objetivo no es dañar los sistemas informáticos, sino simplemente burlar los sistemas de seguridad de otros usuarios. Uno de los más famosos fue Dadee Murphy, apodado Zero Cool, quien en 1988 provocó la caída de 1.500 ordenadores en Wall Streeet y a quien las autoridades norteamericanas prohibieron tocar un sólo teclado hasta que cumpliera 18 años.

También existen otros cuya finalidad es la de apropiarse de información de terceros para su posterior difusión (como sería el caso Wikileaks), para hacer reivindicaciones sociales (como se autojustifica Anonymous) o como parte de la ciberguerra que se libra en la Red entre potencias rivales.

Por otra parte, y de forma opuesta a los anteriores, están los crackers, que se introducen de forma ilegítima en los equipos con el fin, no sólo de acceder a la información, sino también con la intención de destruirla o de alterarla.

Estas actividades de ciberdelincuencia, tanto la del hacker como la del cracker, son consideradas delitos informáticos dado que suponen una intromisión ilegítima en sistemas y ordenadores ajenos.

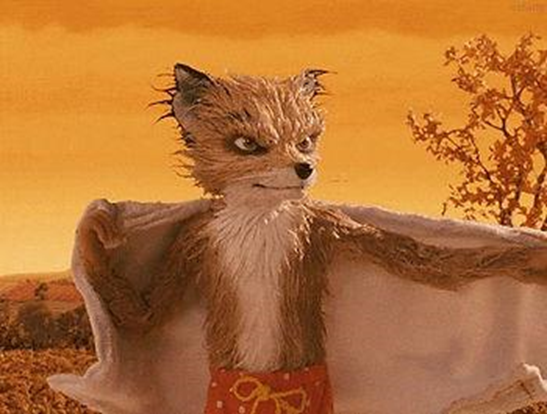

7. ¿Qué es el Stop Motion?

La técnica de animación más pura

También conocida como animación fotograma por fotograma, el stop motion consiste en simular movimiento continuo con objetos estáticos por medio de una serie de imágenes fijas sucesivas. Es decir, se trata de una animación foto a foto que trata de aparentar un movimiento mediante la repetición de las mismas.

Cada uno de los fotogramas en una producción de stop motion es una imagen estática en la que los objetos se mueven o cambian de posición ligeramente y que, junto a otras, reproduciendo los fotogramas a cierta velocidad, produce la sensación de estar ante una película de animación como cualquier otra.

Como habrás podido deducir, el stop motion es un procedimiento artístico complejo, manual, y que requiere de mucha paciencia y tiempo.

Por lo general, en stop motion suelen animar objetos inanimados, como muñecos articulados o creados con materiales maleables como el barro o la plastilina. |

Sin embargo, cualquier material es válido para llevar a cabo esta técnica: desde muñecos moldeables como los populares personajes de plastilina hasta figuras de LEGO. Incluso puede realizarse con actores humanos. El único requisito es que sean capaces de moverse o cambiar de posición de fotograma a fotograma frente a la cámara.

Para muchos, el stop motion es una animación en estado puro. Para lograr esa idea de movimiento es necesario manipular los objetos a mano, en orden y con extremo detalle. En cada foto que se tome tiene que haber una ligera modificación para crear el movimiento, y que cuanto más pequeña sea esa modificación, más realista será la animación.

Además, se debe ser cuidadoso, ya que al ser una técnica progresiva de rodaje, no se puede dar marcha atrás. Si tuviéramos cualquier error, volver a empezar de cero nos haría perder mucho tiempo de trabajo y en producciones de cine y televisión, y por lo tanto mucho dinero.

8. ¿Cómo hacer un stop motions?

¿Cómo hacer un stop motions?

Hoy en día cualquiera puede hacer un vídeo en stop motion con la cámara de su móvil. Existen aplicaciones e incluso redes sociales que ofrecen facilidades para hacerlo y compartirlo con todo el mundo. Pero si quieres algo más elaborado, entonces necesitarás una cámara profesional y un programa de edición.

Puedes usar plastilina, ya que con esta pasta se pueden hacer modelos de los personajes que van a aparecer en el vídeo. También puedes utilizar marionetas, lo que te quita menos tiempo porque no tendrás que crear tú los personajes. Bastará con ir moviéndolas por delante de la cámara y hacer que realicen la acción que quieras en cada momento. En el caso de que utilices muñecos articulados, tendrás que ir cambiando su postura para cada fotograma.

Tené en cuenta todos los factores técnicos, tales como la iluminación y la colocación de cámaras. Todo eso es esencial ya que se podría perder la continuidad del trabajo.

9. En qué consiste la técnica:

En qué consiste la técnica:

La animación se realiza cuadro a cuadro (frames). Variando ligeramente la posición de los muñecos, o recortes de imágenes o dibujos, en cada captura de imagen y en función del movimiento que se quiera dar, adecuada al argumento o mensaje que se quiera transmitir. Con cualquier editor de video o con una aplicación informática específica podemos unir los frames para crear cada secuencia y añadir posteriormente el audio. Tenemos la posibilidad de utilizar un sitio web on line, como Monkey Jam por ejemplo, donde subir las fotografías y obtener el vídeo con la secuencia de imágenes montada.

Te proponemos este video para que tengas una idea de lo que hablamos en este parte de la clase:

https://www.youtube.com/watch?v=GwPYQPMY8-s

En este video te presentamos como realizar dicha técnica:

https://www.youtube.com/watch?v=tncjK3Q9b2Y

https://www.youtube.com/watch?v=L1zt2UJyq_w